Devs

Comprendre, renforcer et prouver la sécurité et la confidentialité de votre appareil

EDAMAME Security est votre outil tout-en-un pour sécuriser, comprendre et prouver votre poste de développement, du système d'exploitation au réseau. Il fournit des audits de conformité, des analyses réseau et des informations sur les vulnérabilités, tout en s'intégrant parfaitement à vos flux de travail et à votre système d'exploitation.

Manifeste

Notre manifeste pour les développeurs : Vous êtes l'avenir de la sécurité du SDLC

Chez EDAMAME, nous croyons que les développeurs sont la pierre angulaire de la sécurité du point de terminaison SDLC. Notre objectif est de vous donner les moyens de créer des logiciels sécurisés et résilients sans compromettre votre créativité ou votre productivité.

Fonctionnalités

Transformez votre flux de travail de sécurité

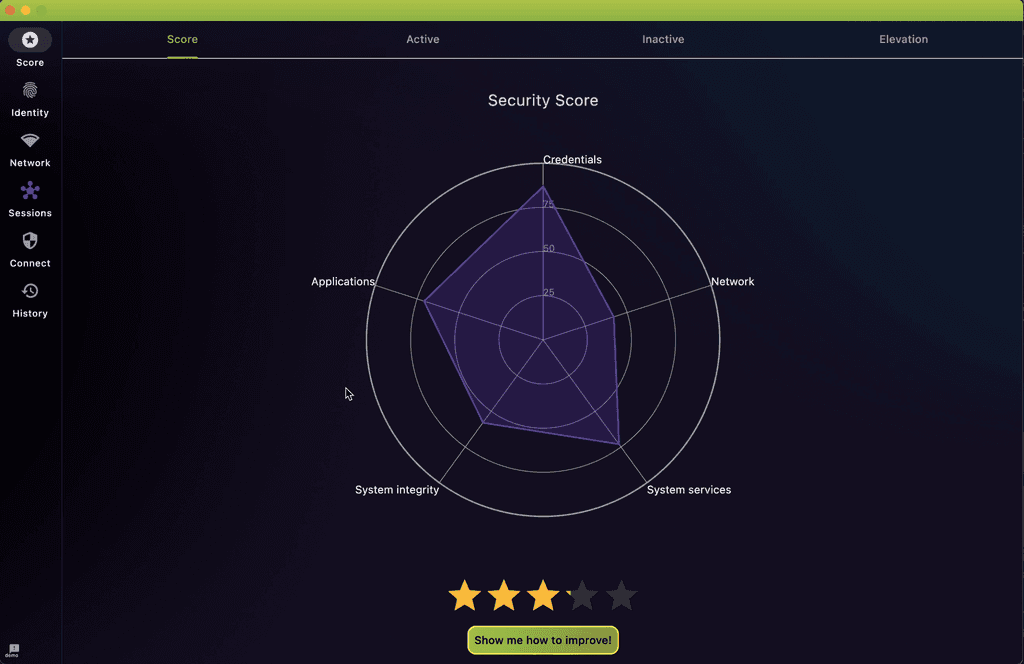

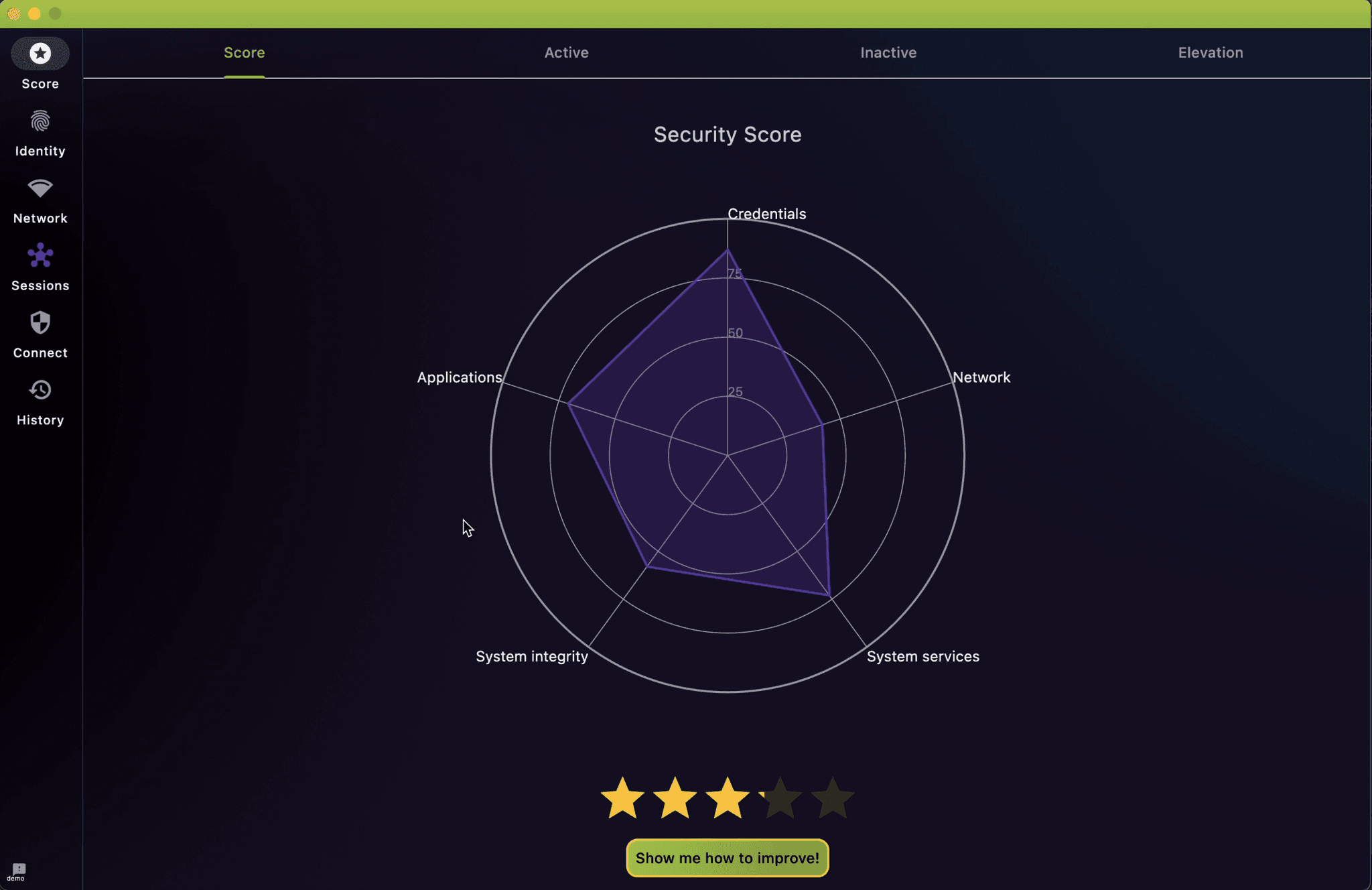

Comprenez l'état de sécurité de votre ordinateur portable ou de votre tablette et devenez un contributeur actif à votre protection contre les cybermenaces. EDAMAME Security offre non seulement des analyses, mais vous orienter également vers des modifications automatisées pour réduire les dangers potentiels. Équipez-vous des connaissances et des compétences nécessaires pour protéger votre équipement contre les risques numériques, en élevant votre posture de sécurité pour répondre aux normes d'entreprise les plus strictes — tout en garantissant que votre vie privée reste intacte.

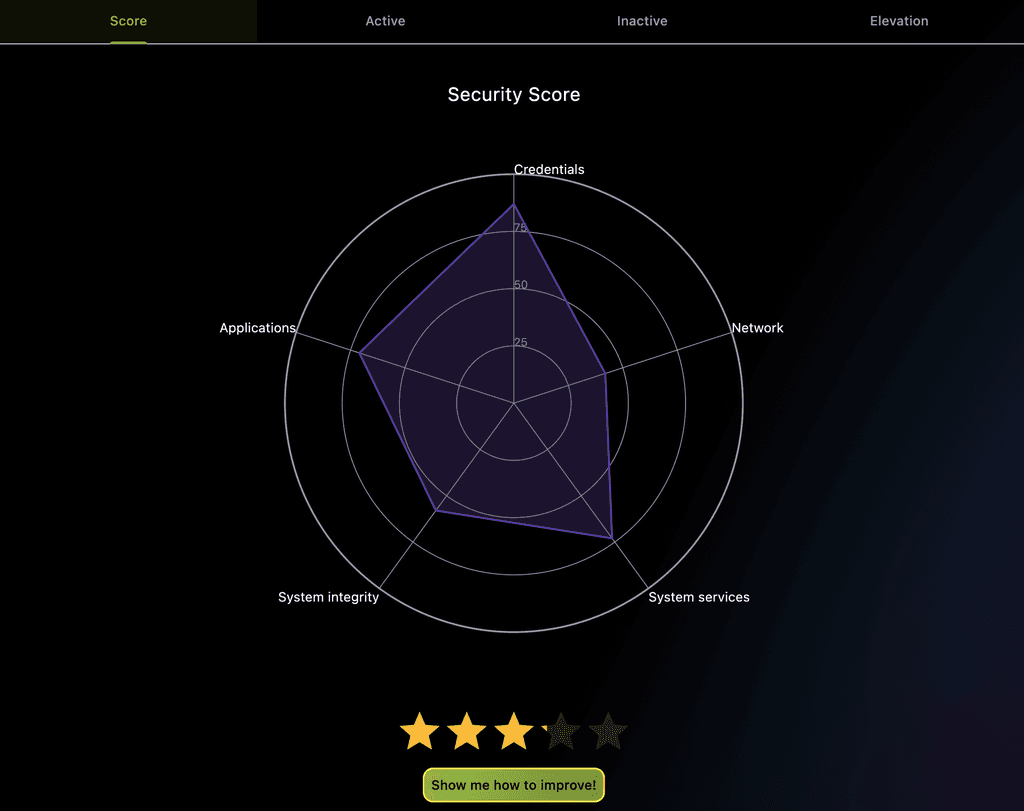

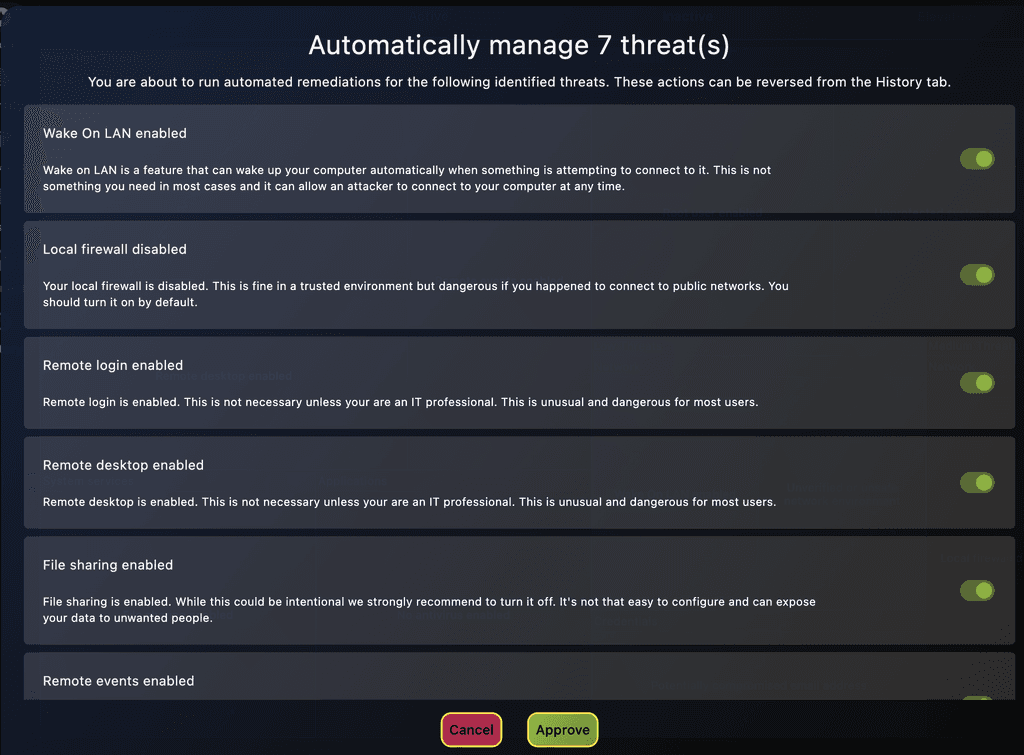

Audit automatisés et durcissement

Évaluez rapidement l'alignement de la sécurité de votre système avec les meilleures pratiques. Obtenez des conseils et effectuez des changements automatiquement.

Produire des rapports de conformité signés

Rendez votre point de terminaison conforme à l'ISO27001/SOC2 et générez des rapports de conformité signés.

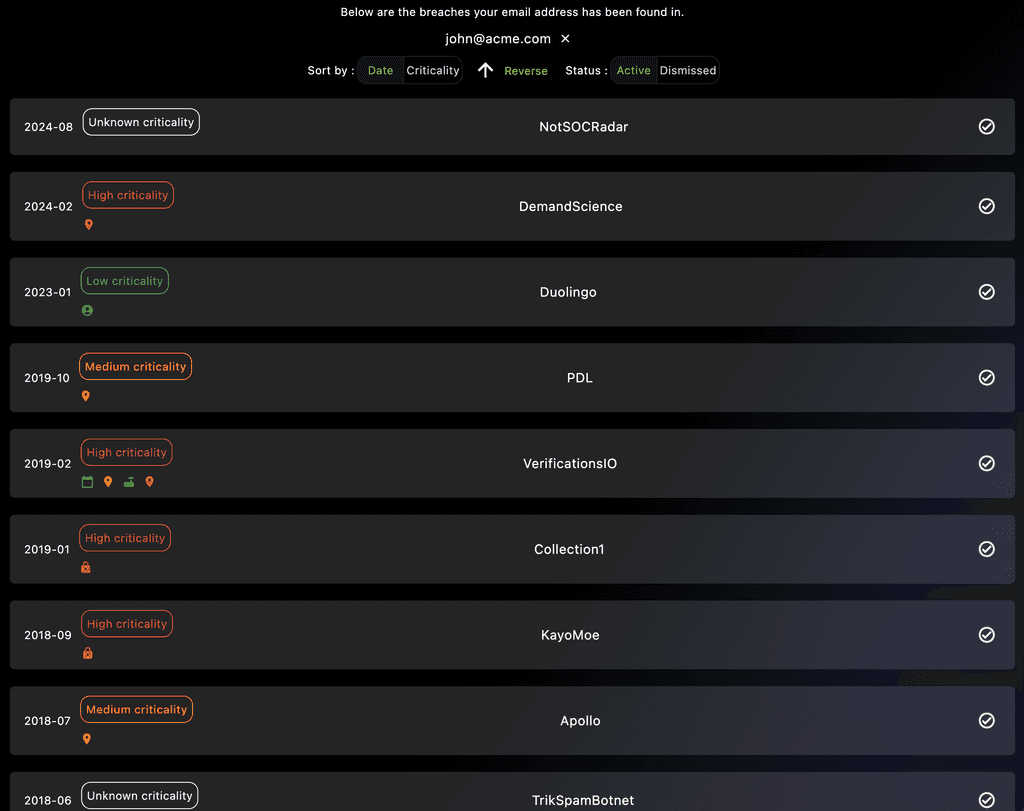

Gestion des violations d'identité améliorée par l'IA

Vérifiez si vos identifiants ont été compromis et recevez une assistance pilotée par l'IA. Restez proactif avec des informations sur les violations de données affectant vos adresses e-mail.

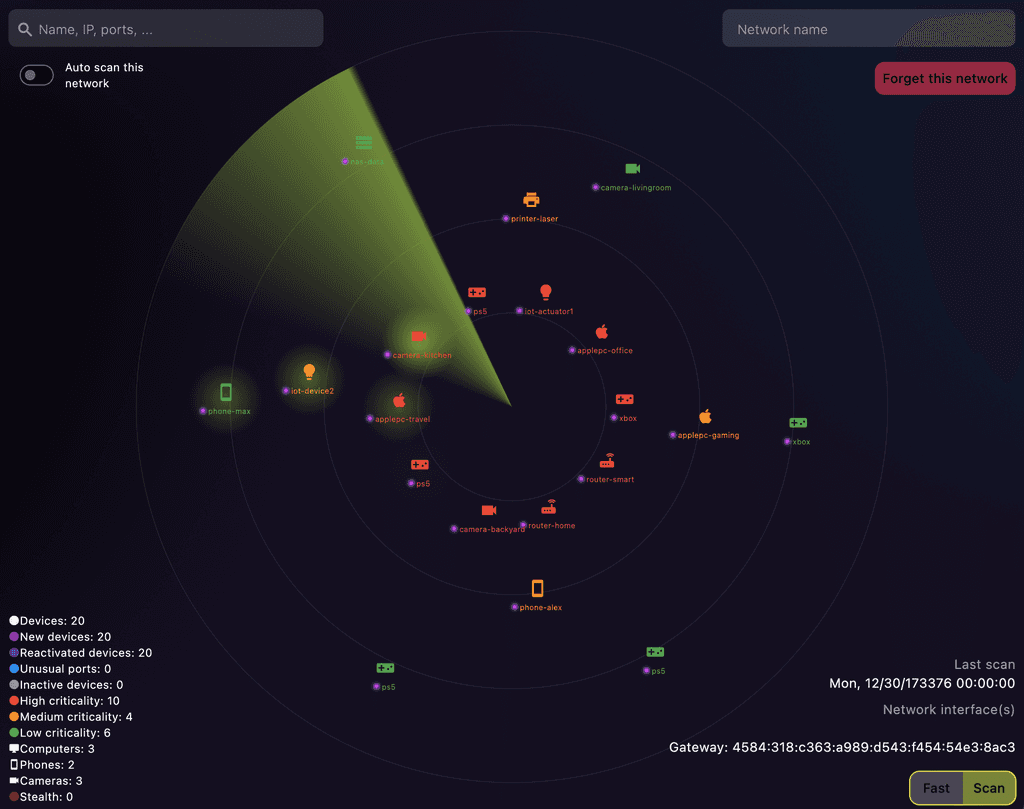

Analyse avancée des réseaux avec IA

Découvrez tous les appareils de votre réseau local et évaluez les risques en utilisant la technologie AI. Mettez en évidence les vulnérabilités et renforcez votre réseau avec une analyse inspirée de NMAP.

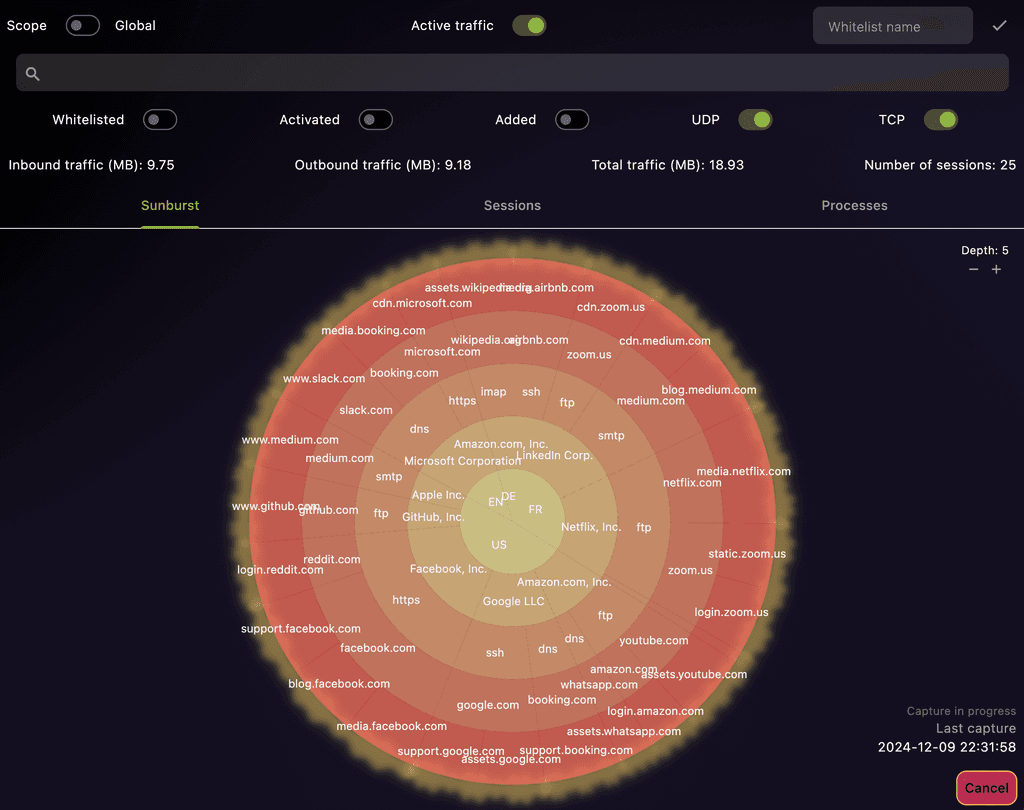

Analyse du trafic réseau au niveau des processus

Visualisez le trafic entrant et sortant de votre machine avec des détails au niveau des processus et des noms de domaine. Identifiez facilement quels processus communiquent avec quels domaines.

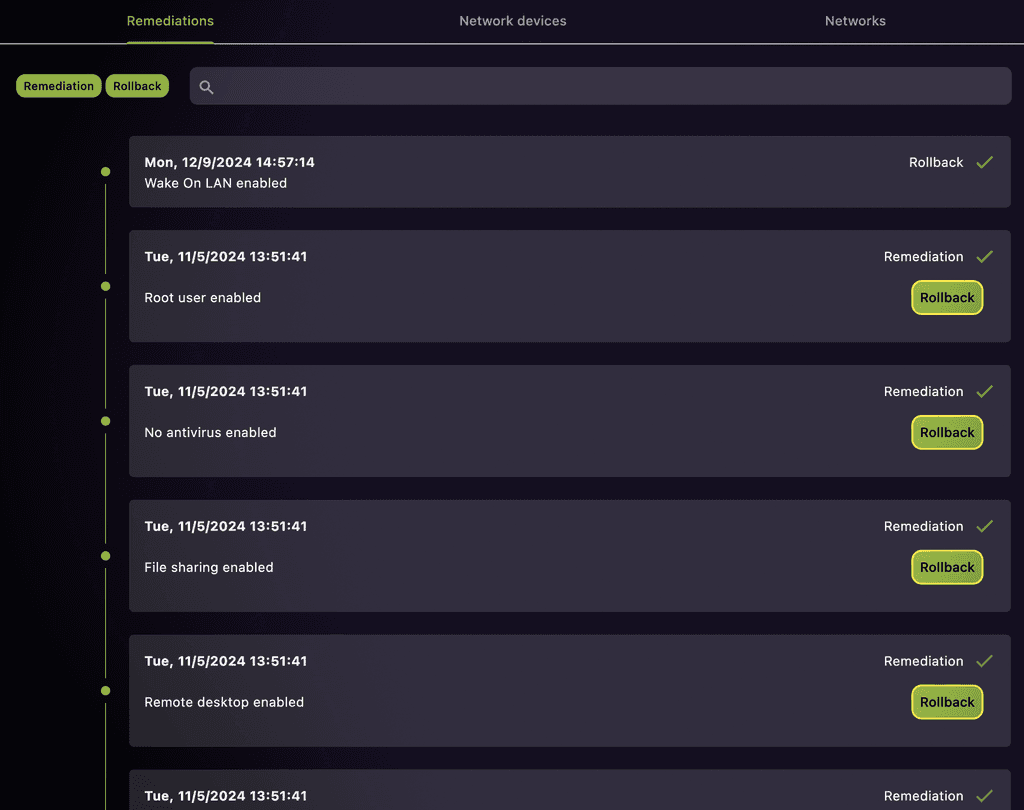

Histoire et Rétrogradation

Suivez facilement les changements apportés aux paramètres de sécurité de votre système et annulez les modifications si nécessaire. Gardez le contrôle de vos configurations avec un journal d'historique complet.

Qui ?

Pour qui est la sécurité EDAMAME ?

Tirez parti de la gestion centralisée des points de terminaison pour tout appareil, qu'il soit détenu par l'entreprise, appartenant à des sous-traitants ou utilisé personnellement, tout en appliquant simultanément la sécurité, la confidentialité et la protection des données.

Témoignages

En tant que développeurs nous-mêmes, nous comprenons intimement les défis de l'équilibre entre la sécurité et la productivité. Ces témoignages réaffirment notre mission centrée sur les développeurs : créer des outils qui favorisent l'innovation tout en améliorant la sécurité de manière transparente.