Leaders Technologiques

Sécurité des points de terminaison qui libère vos développeurs

Assurez-vous que toutes les machines accédant au code, aux secrets ou aux données de test sensibles soient sécurisées sans les défis de la gestion unifiée des points de terminaison traditionnelle. Autonomisez chaque partie prenante—des sous-traitants aux développeurs—pour protéger le cycle de vie du développement logiciel sans ralentir le développement.

Ils nous font confiance

Manifeste

Notre manifeste pour les leaders technologiques : La sécurité orientée vers l'utilisateur élève votre SDLC

En 2025, la cybersécurité décentralisée ne sera plus facultative—elle sera essentielle. Les organisations doivent passer d'un contrôle rigide et descendant à un modèle autonomisé où les équipes agissent rapidement et de manière décisive au point d'action. EDAMAME permet aux responsables technologiques de répartir les responsabilités de sécurité du SDLC aux développeurs sans perdre de visibilité ni de supervision stratégique.

Caractéristiques

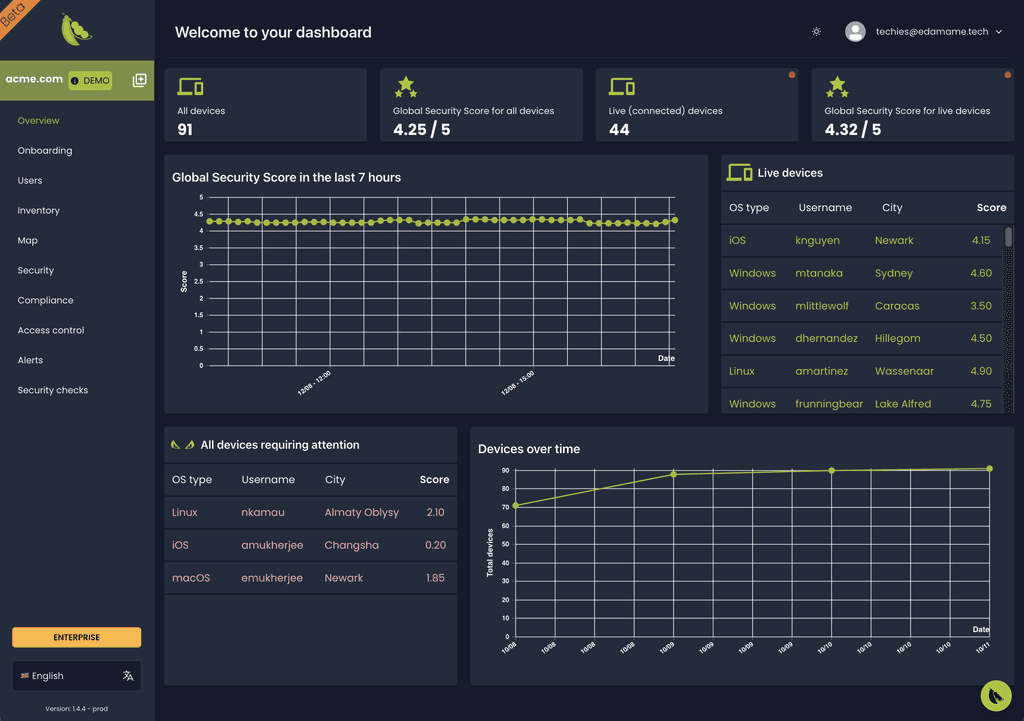

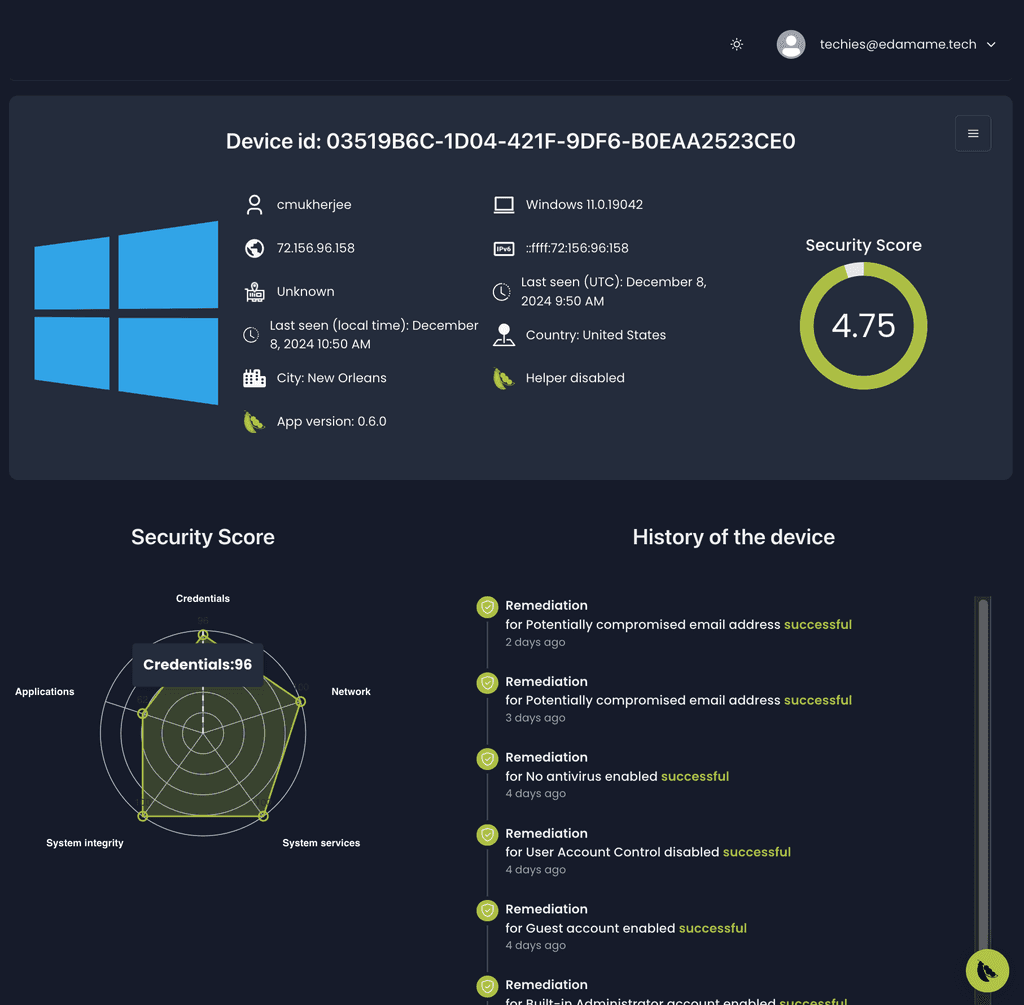

Pour les leaders technologiques : EDAMAME Hub

Notre tableau de bord vous offre des informations complètes et sans précédent sur la posture de sécurité de chaque point de terminaison formant votre SDLC. Assurer la sécurité et la conformité sans aliéner les développeurs.

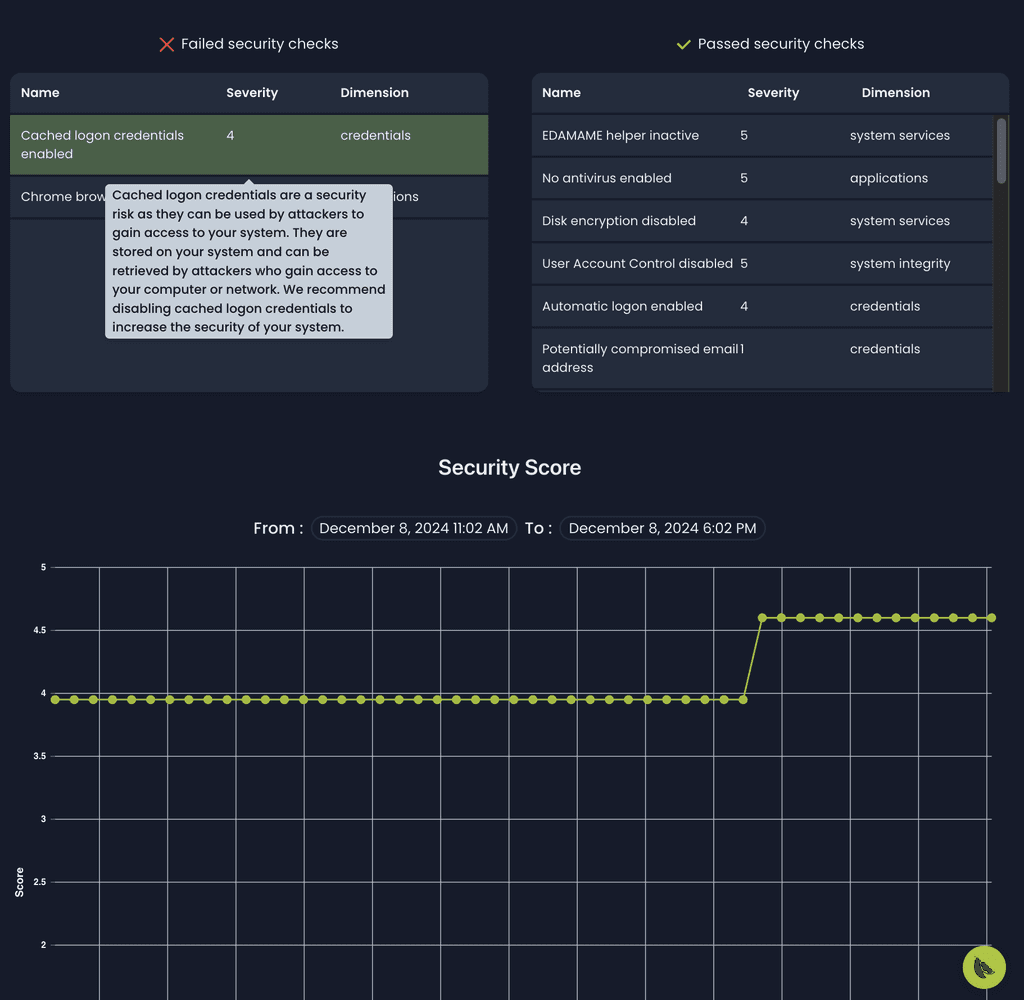

Posture de sécurité des points de terminaison

Rassemblez des informations et des événements holistiques sur la posture de sécurité du SDLC couvrant tous les points d'accès, le code critique, les secrets ou les données sensibles.

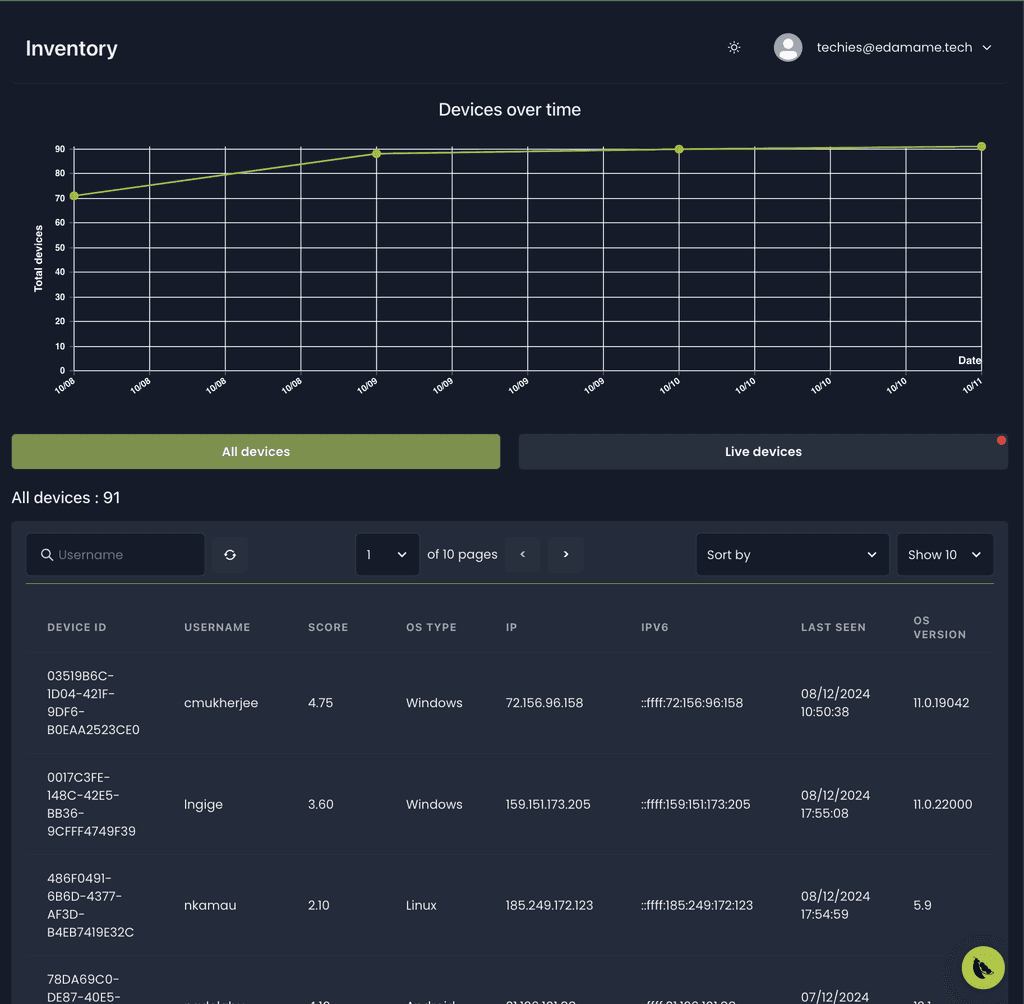

Inventaire des appareils

Explorez les appareils, ordinateurs portables, téléphones, tablettes, exécuteurs CI/CD, machines de test en cours d'utilisation dans votre SDLC et identifiez les appareils nécessitant une attention.

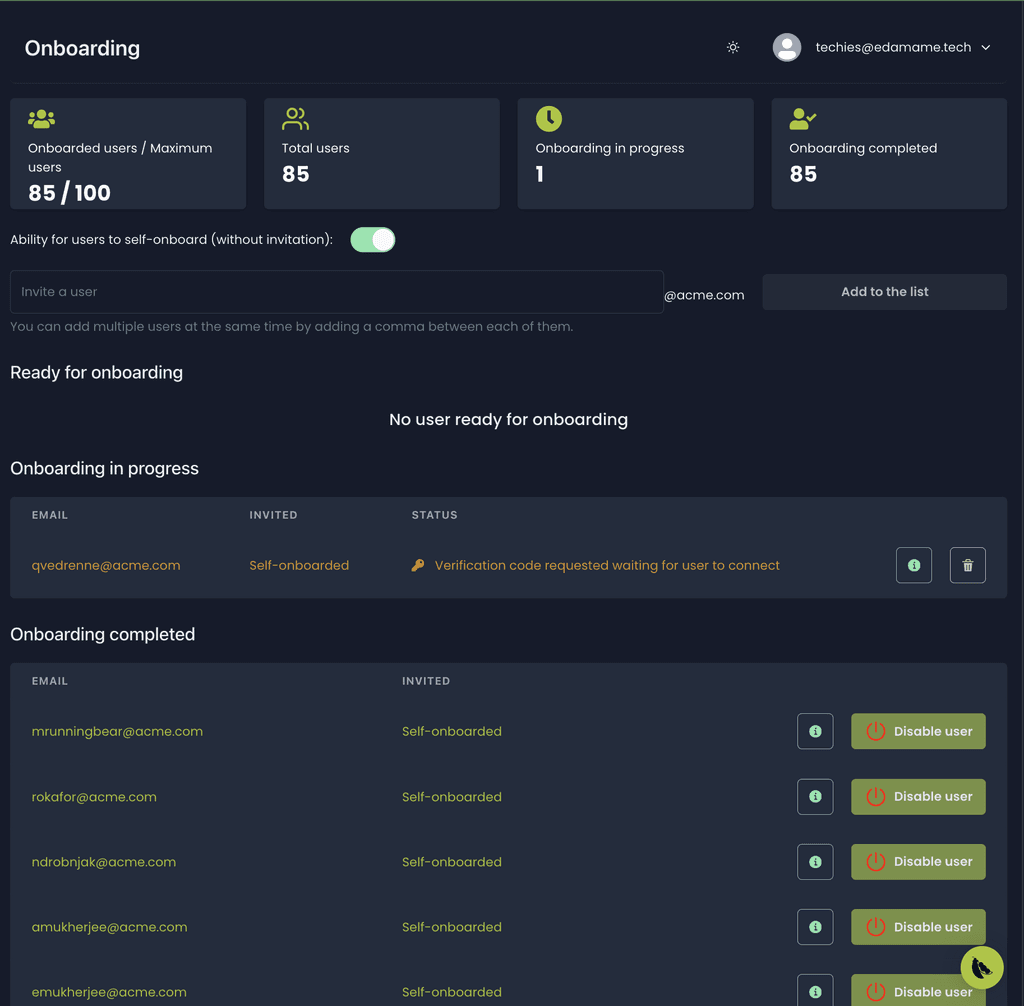

Intégration des utilisateurs finaux

Gérez l'ensemble du cycle de vie des utilisateurs de vos ressources d'entreprise, qu'il s'agisse d'employés ou de sous-traitants.

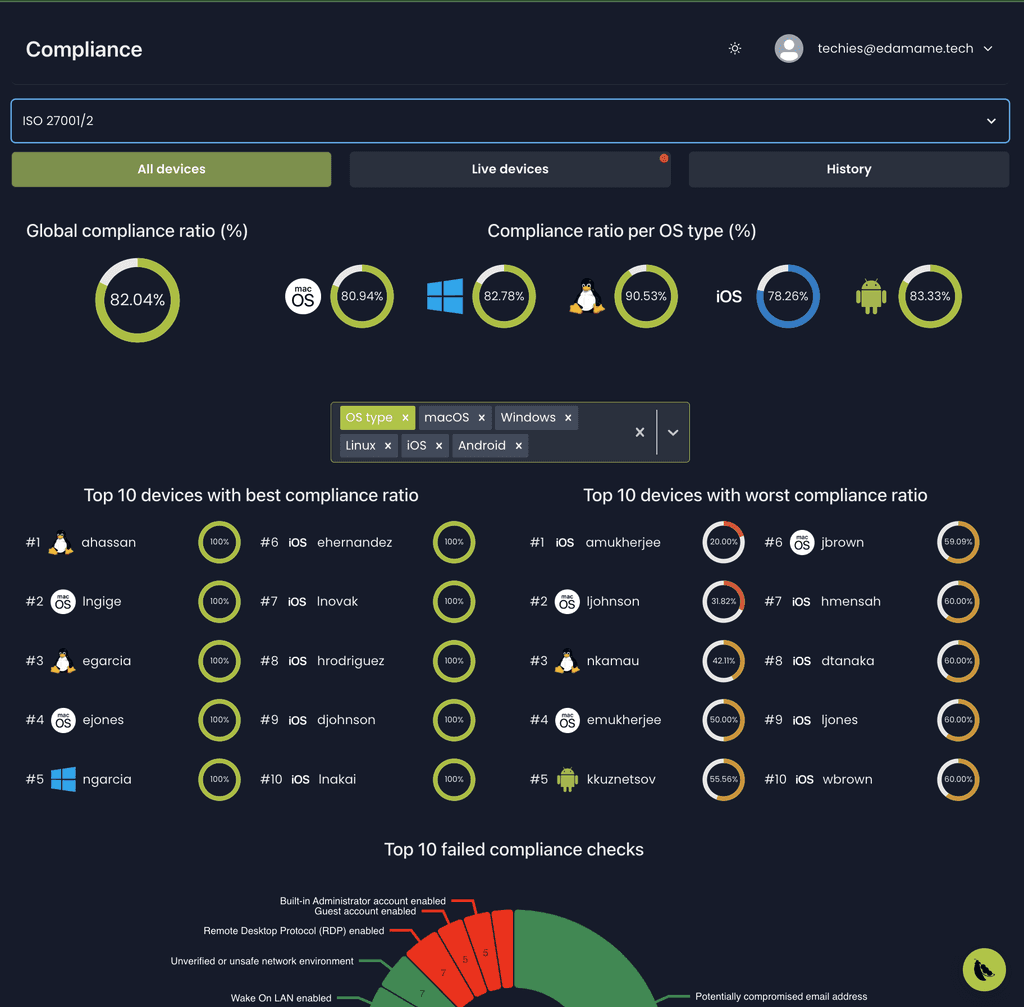

Conformité des points de terminaison

Vérifiez la conformité des points de terminaison à l'échelle de l'entreprise en utilisant des normes telles que l'ISO27001, le PCI-DSS, le SOC2 et plus encore.

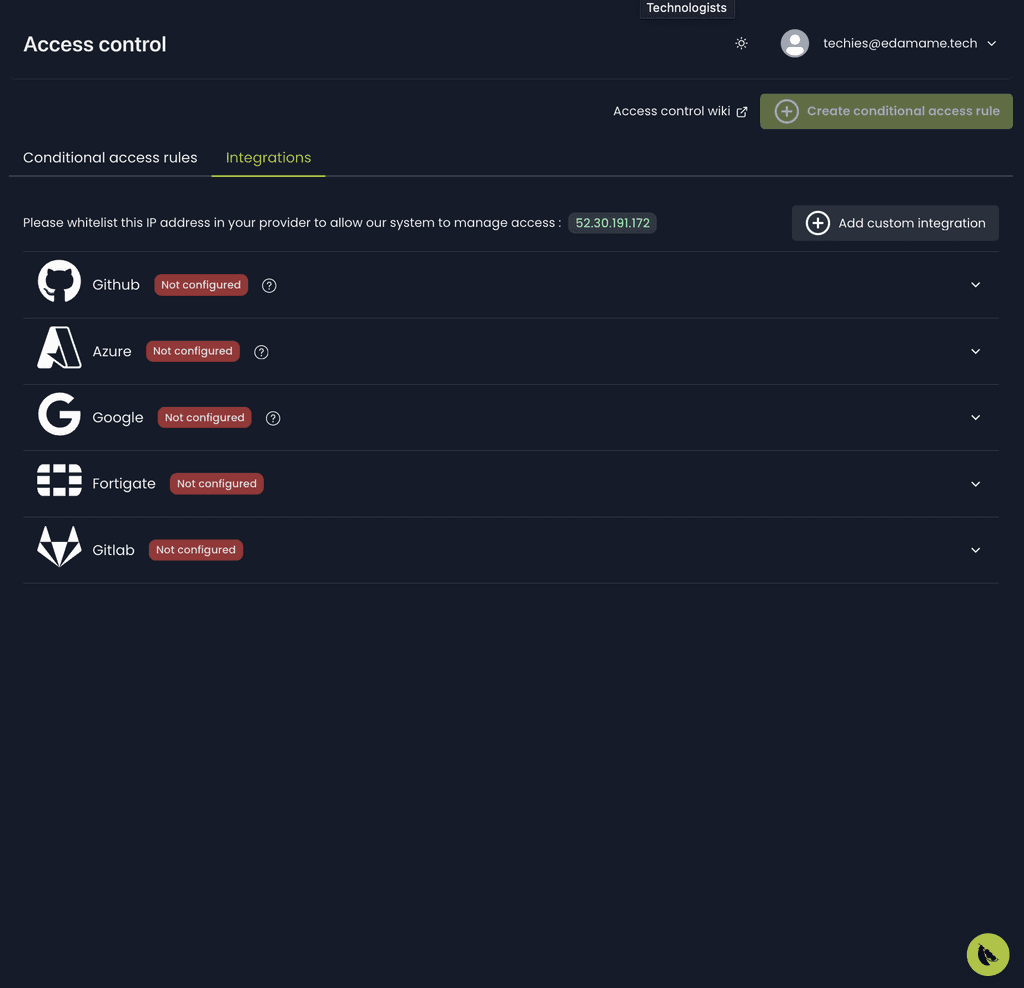

Contrôle d'accès basé sur l'appareil

Intégrer des solutions d'accès conditionnel, accordant ou refusant l'accès aux ressources en fonction de la posture de sécurité de l'appareil.

Dépannage de la sécurité de l'appareil

Collaborez avec les utilisateurs pour les aider à améliorer leur posture de sécurité tout en préservant pleinement leur confidentialité.

Solution

Mettez votre SDLC sous contrôle

Notre solution est gratuite à essayer. Installez EDAMAME Security sur vos appareils. Installez EDAMAME Posture dans votre CI/CD et analysez immédiatement la sécurité des points de terminaison de votre SDLC via le Hub EDAMAME.

EDAMAME Hub : SaaS Freemium

Offre une surveillance continue et une journalisation de votre posture de sécurité tout au long de l'ensemble du SDLC. Renforcez des mesures de sécurité robustes avec le contrôle d'accès conditionnel, garantissant la conformité et la protection à chaque étape.

En savoir plus

EDAMAME Sécurité : Application Gratuite

Protégez vos actifs logiciels avec une solution de renforcement basée sur une boutique d'applications, adaptée aux développeurs, entrepreneurs et tiers. Assurez la vie privée et la confidentialité sur les plateformes de bureau et mobiles tout en maintenant des normes de sécurité robustes.

Posture EDAMAME : CLI CI/CD libre

Rationalisez votre pipeline CI/CD avec un outil en ligne de commande de durcissement robuste et une action GitHub/GitLab conçus pour les runners CI/CD ou les dispositifs de test Windows, macOS et Linux. Sécurisez et optimisez vos processus sans effort sur plusieurs plateformes.

Zero Trust

Prenez le contrôle de tout environnement SDLC avec EDAMAME. Intégrez-vous facilement à n'importe quelle solution de contrôle de version grâce à notre approche polyvalente de Zero Trust, prenant en charge les fournisseurs d'identité, le contrôle d'accès natif et le contrôle d'accès basé sur le réseau. EDAMAME Control vous permet de sécuriser et de gérer vos processus de développement avec précision, garantissant une sécurité robuste et une conformité dans tous les environnements.

Zero Trust

Conformité

EDAMAME s'intègre parfaitement aux cadres d'automatisation de conformité en exportant des évaluations de sécurité des appareils en temps réel vers des plateformes tierces comme Vanta. Son approche unique en fait une solution idéale tant pour les appareils appartenant à l'entreprise que pour les appareils personnels. Les organisations peuvent alimenter en continu les données de posture des appareils dans leurs flux de travail de conformité, améliorant ainsi la visibilité et le contrôle. Cette intégration prend en charge des cadres tels que SOC 2 et ISO 27001, rationalisant la collecte de preuves et la préparation des audits.

Témoignages

Nous comprenons l'équilibre délicat entre la promotion de l'innovation et le maintien d'une sécurité solide. Ces témoignages renforcent notre engagement à donner aux organisations les solutions qui améliorent la sécurité sans compromettre la productivité ou l'agilité.