Retour

22 nov. 2024

Atteindre la conformité SOC2 tout au long du cycle de vie du développement logiciel sans MDM/UEM

Frank Lyonnet

Dans les environnements de développement logiciel rapides d'aujourd'hui, la protection des actifs critiques tels que le code, les secrets et les données de test est primordiale. Pour les organisations cherchant à atteindre la conformité SOC 2, garantir la protection de ces actifs s'aligne avec les critères des services de confiance (TSC) établis par l'American Institute of Certified Public Accountants (AICPA). Cet article de blog explore comment divers composants du SDLC - machines appartenant à l'entreprise, appareils de contractants et environnements d'intégration continue/de déploiement continu (CI/CD) - peuvent être protégés efficacement pour répondre aux normes SOC 2 sans s'appuyer sur des solutions de gestion des appareils mobiles (MDM) ou de gestion unifiée des points de terminaison (UEM) traditionnelles. Nous allons présenter EDAMAME, notre solution innovante, et montrer comment elle répond aux exigences SOC 2 obligatoires pour sécuriser tous les appareils, quelle que soit leur criticité d'accès.

Comprendre les actifs critiques dans le SDLC

La conformité SOC 2 tourne autour des critères des services de confiance, qui incluent la sécurité, la disponibilité, l'intégrité des traitements, la confidentialité et la vie privée. Dans le SDLC, les actifs critiques doivent être protégés pour maintenir ces critères. Une classification et une protection appropriées de ces actifs sont essentielles pour maintenir l'intégrité et la confidentialité requises par le SOC 2.

1. Code

Criticité : Le code est la colonne vertébrale de tout produit logiciel, contenant souvent des algorithmes propriétaires et de la propriété intellectuelle. Un accès non autorisé ou des fuites peuvent entraîner des désavantages concurrentiels ou introduire des vulnérabilités de sécurité.

Points d'accès : Machines des développeurs, dépôts de code et systèmes CI/CD.

2. Secrets

Criticité : Les secrets comprennent des mots de passe, des clés API, des certificats et d'autres informations d'identification. Leur compromis peut entraîner un accès non autorisé aux systèmes et des violations de données. Bien que certains secrets soient critiques, d'autres peuvent avoir un impact limité en fonction de leur utilisation.

Points d'accès : Environnements de développement, pipelines CI/CD et fichiers de configuration.

3. Données de test

Criticité : Les données de test peuvent inclure des informations sensibles telles que des données clients ou de patients, en particulier dans des secteurs réglementés comme la santé. Protéger ces données est crucial en vertu de réglementations telles que la loi sur la portabilité et la responsabilité de l'assurance maladie (HIPAA) aux États-Unis, le règlement général sur la protection des données (RGPD) dans l'UE et la California Consumer Privacy Act (CCPA).

Points d'accès : Environnements de test, machines des développeurs et systèmes CI/CD.

Comprendre les points de terminaison dans le SDLC

Machines des développeurs

Les machines des développeurs sont utilisées par les ingénieurs logiciels pour écrire, tester et déboguer du code. Ces machines peuvent être catégorisées comme suit :

Appareils d'entreprise : Possédés et gérés par l'organisation.

Appareils personnels : Possédés par des employés (Apportez votre propre appareil - BYOD).

Appareils de contractants : Possédés par des contractants tiers collaborant avec l'organisation.

CI/CD Runners

Les CI/CD runners sont des serveurs ou machines virtuelles qui automatisent des tâches dans le pipeline de livraison de logiciels, comme la construction de code, l'exécution de tests et le déploiement d'applications. Ces derniers peuvent être :

Runners auto-hébergés : Hébergés au sein de l'infrastructure de l'organisation (cloud ou sur site).

Runners basés sur le cloud : Fournis par des services cloud comme GitHub Actions ou GitLab CI/CD.

Comment les points de terminaison interagissent avec les actifs critiques

Développement et test

Accès aux données : Les développeurs et les systèmes CI/CD ont besoin d'accéder aux données de test critiques pour la validation et les tests.

Dépôts de code : Le code source est transféré sur les machines des développeurs ou des systèmes CI/CD pour modification, compilation ou test.

Gestion des secrets : Les secrets sont récupérés à partir du stockage sécurisé vers les machines des développeurs ou les systèmes CI/CD selon les besoins pour les tests ou la construction.

Tous les composants du SDLC - machines de l'entreprise, appareils de contractants et environnements CI/CD - doivent être sécurisés pour protéger l'accès aux données critiques, en s'alignant sur les critères de sécurité et de confidentialité du SOC 2.

Contrôles obligatoires pour la conformité SOC 2

Pour atteindre la conformité SOC 2, les organisations doivent mettre en œuvre des contrôles qui s'alignent sur les critères des services de confiance. Voici des contrôles essentiels qui devraient être appliqués à tous les points de terminaison, quel que soit leur propriétaire :

1. Contrôle d'accès

Principe du moindre privilège

Exigence : Les utilisateurs devraient avoir le minimum d'accès nécessaire pour remplir leurs rôles.

Mise en œuvre : Attribuer les rôles et permissions avec précision, s'assurant que les utilisateurs n'accèdent qu'à ce qu'ils nécessitent.

Alignement SOC 2 : Principe de sécurité - Contrôles d'accès logiques et physiques.

Authentification à plusieurs facteurs (MFA)

Exigence : La MFA doit être appliquée pour accéder aux systèmes manipulant des actifs critiques.

Mise en œuvre : Déployer des solutions MFA compatibles avec tous les types d'appareils pour ajouter une couche de sécurité supplémentaire.

Alignement SOC 2 : Principe de sécurité - Mécanismes d'authentification.

2. Chiffrement

Données au repos

Exigence : Chiffrer les actifs critiques stockés sur des appareils pour les protéger contre l'accès non autorisé.

Mise en œuvre : Utiliser des outils de chiffrement de disque entier tels que AES-256.

Alignement SOC 2 : Principe de sécurité - Chiffrement des données.

Données en transit

Exigence : Sécuriser les canaux de transmission de données pour éviter l'interception et les manipulations.

Mise en œuvre : Mettre en œuvre HTTPS, SSH et VPN pour tous les transferts de données.

Alignement SOC 2 : Principe de sécurité - Sécurité des réseaux.

3. Protection des points de terminaison

Antivirus et anti-malware

Exigence : Protéger tous les points de terminaison contre les logiciels malveillants.

Mise en œuvre : Installer et mettre à jour régulièrement des logiciels de sécurité pour détecter et atténuer les menaces.

Alignement SOC 2 : Principe de sécurité - Protection contre les malwares.

Configurations de pare-feu

Exigence : Contrôler le trafic réseau vers et depuis les appareils.

Mise en œuvre : Activer et configurer des pare-feu sur tous les appareils pour restreindre l'accès non autorisé.

Alignement SOC 2 : Principe de sécurité - Sécurité des réseaux.

Mises à jour régulières et gestion des patches

Exigence : Garder tous les systèmes à jour avec les derniers correctifs de sécurité.

Mise en œuvre : Appliquer des politiques de mise à jour sur tous les appareils pour remédier rapidement aux vulnérabilités.

Alignement SOC 2 : Principe de sécurité - Maintenance des systèmes.

4. Surveillance et journalisation

Journaux d'audit

Exigence : Enregistrer les accès et les activités sur tous les actifs critiques.

Mise en œuvre : Déployer des solutions de journalisation qui fonctionnent sur différents appareils pour maintenir des pistes d'audit complètes.

Alignement SOC 2 : Principe de sécurité - Journalisation des événements.

5. Configuration sécurisée

Durcissement des systèmes

Exigence : Désactiver les services non nécessaires et configurer les systèmes de manière sécurisée.

Mise en œuvre : Appliquer des normes de configuration telles que les normes CIS pour minimiser les surfaces d'attaque.

Alignement SOC 2 : Principe de sécurité - Configuration des systèmes.

Gestion des configurations

Exigence : Maintenir des configurations sécurisées de manière cohérente sur tous les appareils.

Mise en œuvre : Utiliser des outils de gestion des configurations pour appliquer et surveiller les paramètres.

Alignement SOC 2 : Principe de sécurité - Gestion des configurations.

Pourquoi les approches traditionnelles de MDM/UEM sont insuffisantes pour le SOC 2 dans le SDLC

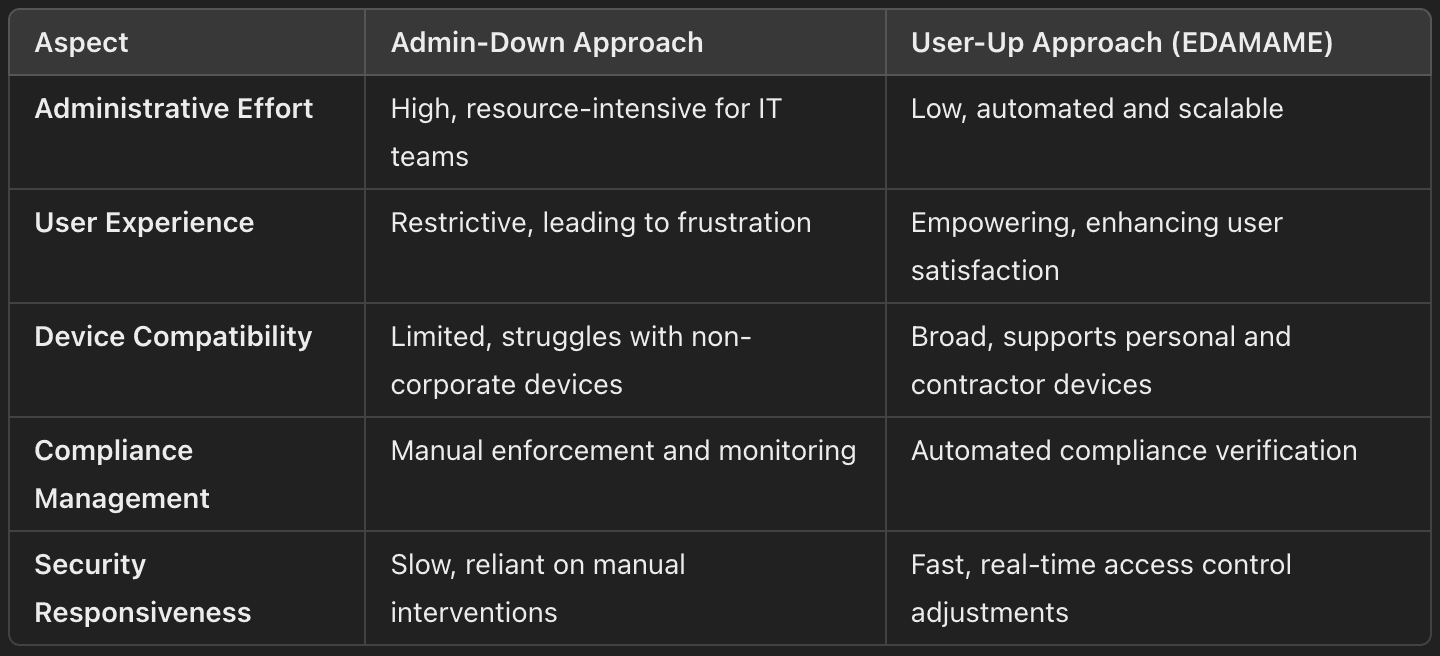

Traditionnellement, les organisations ont compté sur des approches de type Admin-Down à travers des systèmes de gestion des appareils mobiles (MDM) et de gestion unifiée des points de terminaison (UEM) pour mettre en œuvre les mesures de sécurité nécessaires à la conformité SOC 2. Cependant, ces solutions présentent plusieurs défis :

1. Charge administrative élevée

Consommation de ressources : Gérer, surveiller et faire respecter les politiques de sécurité sur chaque appareil exige un temps et des ressources considérables, ce qui pèse sur les équipes informatiques et les budgets.

2. Résistance des utilisateurs

Restrictions perçues : Des contrôles administratifs stricts peuvent entraîner une frustration des utilisateurs et une baisse du moral.

Contournements potentiels : Les utilisateurs peuvent tenter de contourner les mesures de sécurité, créant involontairement des vulnérabilités.

3. Incompatibilité avec les appareils des contractants

Problèmes juridiques et de confidentialité : Faire respecter des contrôles administratifs sur des appareils non corporatifs peut entraîner des préoccupations en matière de confidentialité et des complications juridiques, en particulier avec du matériel possédé par des contractants.

4. Flexibilité limitée pour les développeurs

Accès restreint : Les développeurs ont souvent besoin de privilèges élevés pour des tâches telles que l'installation de logiciels ou l'accès à des ressources système spécifiques. Les outils Admin-Down peuvent freiner la productivité.

Contourner les contrôles : La rigidité peut inciter les développeurs à désactiver les contrôles MDM/UEM, compromettant ainsi la sécurité.

5. Défis de scalabilité

Coûts opérationnels : Élargir les solutions Admin-Down pour accommoder un nombre croissant d'appareils et d'utilisateurs est complexe et coûteux.

Surcharge de maintenance : Les mises à jour continues et l'application des politiques sur une base d'appareils en expansion peuvent submerger les équipes informatiques.

Présentation d'EDAMAME : Une approche User-Up pour la conformité SOC 2

EDAMAME offre une alternative révolutionnaire aux solutions traditionnelles de MDM/UEM en adoptant une approche User-Up. Conçu pour autonomiser les utilisateurs tout en garantissant la conformité SOC 2, EDAMAME transfère la responsabilité de la sécurité aux utilisateurs de manière soutenue et guidée. Cette approche surmonte les limitations des stratégies Admin-Down sans dépendre d'outils de gestion des appareils envahissants.

Caractéristiques clés d'EDAMAME

Autonomisation des utilisateurs

Fonctionnalité : Les utilisateurs installent l'application EDAMAME sur leurs appareils, qui les guide à travers la mise en œuvre des contrôles de sécurité requis, comme l'activation du chiffrement ou la mise à jour des logiciels antivirus.

Bénéfice : Garantit l'application appropriée des mesures de sécurité sans imposer de restrictions inutiles.

Vérification continue de la conformité

Fonctionnalité : L'application EDAMAME vérifie en continu la conformité des appareils avec les politiques de sécurité de l'organisation alignées sur les critères SOC 2.

Bénéfice : Maintient la sécurité des appareils dans le temps, s'adaptant proactivement aux nouvelles menaces et exigences de conformité.

Intégration de contrôle d'accès

Fonctionnalité : Si un appareil devient non conforme, EDAMAME s'intègre avec les systèmes de contrôle d'accès pour restreindre automatiquement l'accès aux actifs critiques jusqu'à ce que la conformité soit rétablie.

Bénéfice : Minimise les risques liés à la sécurité en veillant à ce que seuls les appareils conformes puissent accéder aux données sensibles.

Respect de la vie privée

Fonctionnalité : EDAMAME ne collecte que les informations essentielles requises pour vérifier la conformité, respectant la vie privée des utilisateurs.

Bénéfice : Idéal pour les appareils personnels et ceux des contractants, garantissant une intégration transparente sans accès intrusif aux données.

Application des contrôles SOC 2 sur tous les points de terminaison du SDLC avec EDAMAME

EDAMAME applique efficacement les contrôles SOC 2 sur tous les points de terminaison impliqués dans le SDLC, garantissant une conformité et une sécurité complètes.

1. Amélioration du contrôle d'accès

Responsabilité des utilisateurs : Les utilisateurs s'assurent que leurs appareils respectent les exigences de contrôle d'accès, telles que l'activation de la MFA et le respect du principe du moindre privilège.

Gestion dynamique des accès : EDAMAME s'intègre aux systèmes d'authentification pour accorder ou révoquer l'accès en fonction du statut de conformité en temps réel.

2. Application du chiffrement

Mise en œuvre guidée : Le client EDAMAME aide les utilisateurs à activer le chiffrement de disque entier et à sécuriser les données en transit.

Vérification de la conformité : Vérifie en continu que les normes de chiffrement sont maintenues sur l'appareil.

3. Protection des points de terminaison

Mises à jour dirigées par l'utilisateur : Les utilisateurs sont invités à installer des logiciels antivirus, activer des pare-feu et appliquer des patchs de sécurité.

Vérifications automatiques de conformité : EDAMAME surveille ces protections et informe les utilisateurs des actions requises.

4. Surveillance et journalisation

Journalisation transparente : EDAMAME collecte le statut de conformité sans surveillance intrusive, respectant la vie privée des utilisateurs.

Rapport centralisé : Les administrateurs reçoivent des rapports de conformité, leur permettant de démontrer leur conformité aux exigences du SOC 2 sans gérer des appareils individuels.

5. Gestion sécurisée des configurations

Orientation des utilisateurs : Fournit des instructions pour le durcissement des systèmes et les configurations sécurisées.

Assurance de conformité : Assure que les appareils respectent les politiques de sécurité de l'organisation par la participation des utilisateurs.

Avantages de l'approche User-Up avec EDAMAME

L'adoption de l'approche User-Up d'EDAMAME offre de nombreux avantages par rapport aux méthodes traditionnelles Admin-Down, s'alignant parfaitement avec les critères des services de confiance du SOC 2.

Réduction de la surcharge administrative

Efficacité : Les administrateurs n'ont plus besoin de pousser manuellement des mises à jour ou d'appliquer des politiques à travers des appareils variés.

Scalabilité : Le modèle User-Up évolue sans effort, s'adaptant à la croissance des utilisateurs ou des appareils sans complexité supplémentaire.

Engagement et responsabilité des utilisateurs améliorés

Propriété : Les utilisateurs jouent un rôle actif dans le maintien de la sécurité de leur appareil, ce qui conduit à une meilleure conformité aux politiques.

Connaissance : Une implication accrue des utilisateurs favorise une culture de sensibilisation à la sécurité au sein de l'organisation.

Compatibilité avec les appareils des contractants

Respect de la vie privée : Les contractants peuvent utiliser leurs propres appareils sans contrôles administratifs intrusifs, car EDAMAME garantit la conformité sans accéder aux données personnelles.

Facilité d’intégration : Intégrer rapidement les contractants dans l'environnement sécurisé sans procédures complexes de gestion d'appareils.

Frustration des utilisateurs minimisée

Autonomie : Les utilisateurs conservent le contrôle de leurs appareils, réduisant la frustration associée aux contrôles administratifs restrictifs.

Flux de travail fluide : EDAMAME fonctionne de manière discrète, garantissant que les mesures de sécurité n'entravent pas la productivité.

Réponse immédiate à la sécurité

Application en temps réel : L'accès aux actifs critiques est automatiquement restreint si un appareil ne respecte plus les normes, atténuant rapidement les risques de sécurité.

Conformité dynamique : L'accès est rétabli dès que les utilisateurs corrigent les problèmes de conformité sur leurs appareils, minimisant le temps d'arrêt.

Comment mettre en œuvre EDAMAME : Un guide simple

Mettre en œuvre EDAMAME dans le SDLC de votre organisation est simple et conçu pour s'intégrer parfaitement aux flux de travail existants. Suivez ces étapes pour renforcer votre sécurité et atteindre la conformité SOC 2 sans effort :

1. Téléchargez l'application EDAMAME

Visitez le magasin d'applications pertinent pour les appareils de vos développeurs - qu'il s'agisse du Microsoft Store, de l'App Store, du Snap Store, du Mac App Store ou de Google Play - et téléchargez l'application de sécurité EDAMAME. Cette application sécurise les postes de travail des développeurs et des appareils de contractants sans perturber les flux de travail quotidiens.

2. Installez et configurez

Installez l'application EDAMAME sur tous les appareils concernés, en veillant à la compatibilité avec Windows, macOS, Linux, iOS et Android. Le processus d'installation est léger et non intrusif, permettant aux développeurs de conserver les droits administratifs nécessaires tout en maintenant la sécurité.

3. Utilisez l'assistant open source pour la remédiation des systèmes

Exploitez nos outils d'assistance open source disponibles sur GitHub pour aider à la remédiation des systèmes. Ces outils permettent aux développeurs de traiter activement les vulnérabilités et de renforcer la sécurité du système sans intervention manuelle extensive.

4. Intégrez EDAMAME dans votre CI/CD

Consultez notre dépôt GitHub et installez la commande CLI edamame_posture pour Windows, Linux et macOS, conçue pour durcir et garantir un accès sécurisé au code et aux secrets depuis toutes les machines, y compris les machines de test et les runners CI/CD. Utilisez les wrappers GitHub/GitLab pour une configuration facile.

5. Surveillez et maintenez

Utilisez le Hub EDAMAME pour une surveillance continue et une journalisation de votre posture de sécurité à travers tout le SDLC. Examinez régulièrement les tableaux de bord et les alertes pour rester en avance sur les menaces potentielles et maintenir la conformité avec les normes SOC 2. Cette maintenance continue garantit que la sécurité évolue parallèlement à vos processus de développement.

EDAMAME est conçu pour être facile à intégrer dans votre flux de travail de développement :

Essai gratuit : Découvrez les avantages d'EDAMAME sans coûts initiaux.

Intégration autonome : Intégrez EDAMAME rapidement et sans effort via notre portail à hub.edamame.tech.

Outils open source : Explorez les outils sur github.com/edamametechnologies.

Conclusion

Atteindre la conformité SOC 2 sur tous les appareils impliqués dans le SDLC est essentiel mais difficile. Les approches Admin-Down traditionnelles échouent souvent en raison d'une surcharge administrative élevée, de la frustration des utilisateurs et de l'incompatibilité avec des appareils non corporatifs.

EDAMAME Technologies propose une solution User-Up qui permet aux utilisateurs de jouer un rôle actif dans le maintien de la conformité. En veillant à ce que les appareils respectent les contrôles de sécurité et en s'intégrant aux systèmes de contrôle d'accès pour restreindre l'accès au besoin, EDAMAME équilibre efficacement sécurité et productivité. Cette approche réduit non seulement la charge administrative, mais augmente également la satisfaction des utilisateurs et est compatible avec les appareils des contractants.

À une époque où les menaces cybernétiques sont de plus en plus sophistiquées et où les paysages réglementaires évoluent constamment, les organisations ne peuvent pas se permettre de laisser un point de terminaison non sécurisé. Mettre en œuvre une solution comme EDAMAME, qui exploite la responsabilité des utilisateurs et un contrôle d'accès automatisé, est un mouvement stratégique vers une sécurité robuste et une conformité SOC 2. En adoptant cette approche User-Up, les organisations peuvent naviguer en toute confiance à travers les complexités de la conformité SOC 2, protéger leurs actifs critiques et favoriser un environnement où la sécurité et la productivité coexistent harmonieusement.

Frank Lyonnet

Partagez ce post