Retour

12 déc. 2024

Histoires des lignes de front : comment les ingénieurs ont contourné la sécurité des points d'accès de l'entreprise

Frank Lyonnet

Chaque organisation rêve d'une forteresse numérique—des machines impeccables et conformes aux politiques qui apportent la tranquillité d'esprit à l'informatique. Pourtant, dans la pratique, ces mesures de sécurité des points de terminaison bien intentionnées peuvent sembler moins des protections et plus des menottes. Passez suffisamment de temps avec des développeurs chevronnés et vous entendrez des histoires d'une dimension parallèle où les ingénieurs opèrent selon leurs propres règles. Ce ne sont pas des hackers ou des rebelles sans cause ; ce sont des solveurs de problèmes qui considèrent la sécurité restrictive comme un autre casse-tête à résoudre.

Rencontrez-en trois.

L'histoire de F : L'MDM qui a disparu sous nos yeux

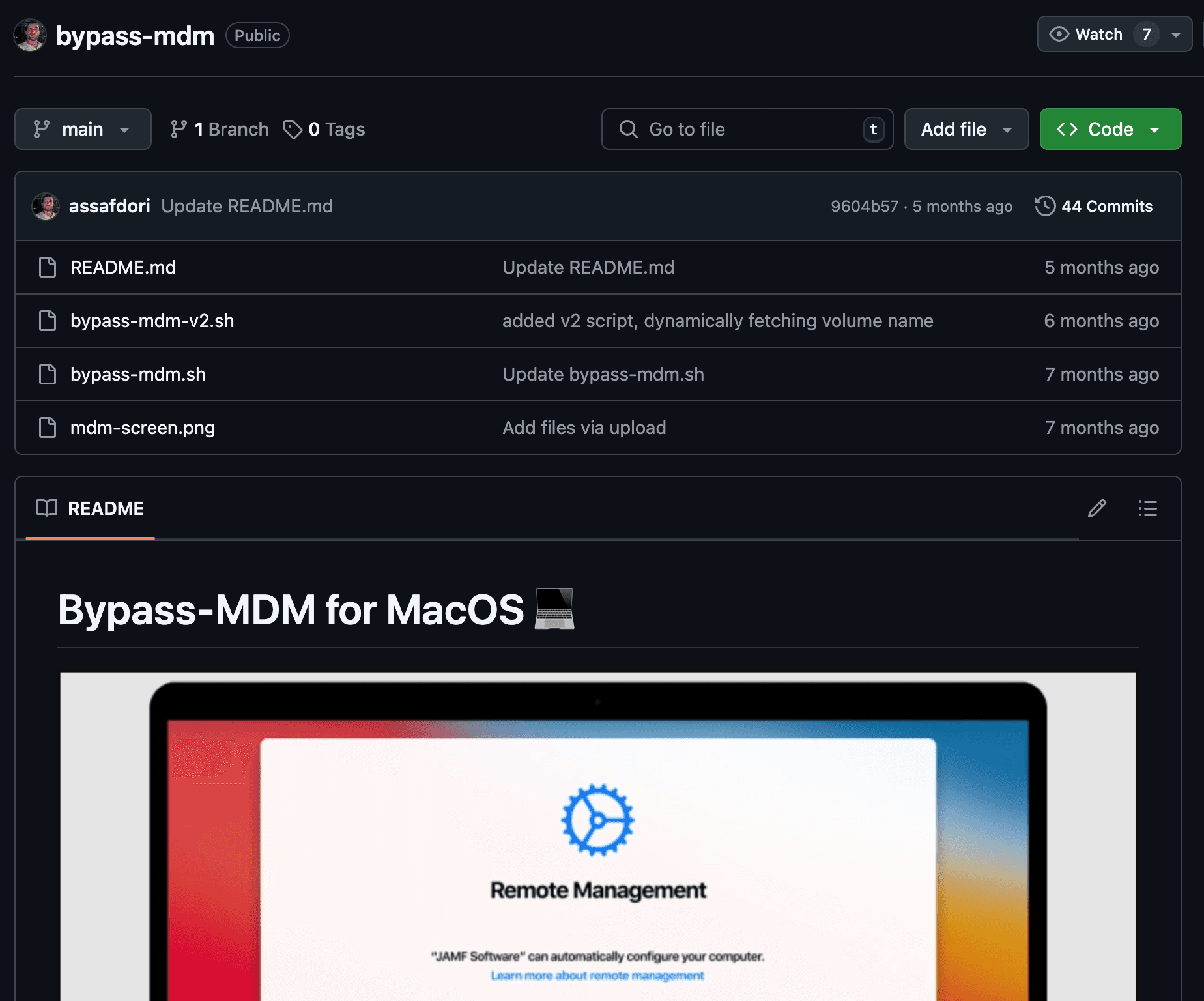

Lorsque F a rejoint une entreprise technologique américaine en tant qu'ingénieur principal, il a reçu un ordinateur portable Mac déjà configuré avec des contrôles d'entreprise—grâce à une solution de gestion des appareils mobiles (MDM) bien connue de Jamf. Normalement, Jamf permet à l'informatique de surveiller les installations d'applications, de surveiller l'activité et d'imposer des mises à jour. En théorie, c'est un moyen astucieux de s'assurer que tout le monde joue selon les mêmes règles.

Mais F avait d'autres idées. Armé de droits d'administrateur (accordés soit par la supervision, soit par une politique d'entreprise obsolète), F a installé Little Snitch, un outil de surveillance du réseau. En quelques minutes, il a découvert une connexion SSH inversée renvoyant à distance vers les serveurs de l'entreprise. C'était l'agent de Jamf. Agacé par les yeux virtuels scrutinant son épaule, F a simplement désinstallé le LaunchDaemon qui maintenait cette connexion distante.

Que s'est-il passé ensuite ? Rien. Pas un mot de l'informatique. Les ressources de l'entreprise étaient dans le cloud, et tant que le code était expédié, personne ne semblait s'en soucier. Pendant des années, F a travaillé sans le moindre accroc. Finalement, quelqu'un dans l'informatique a remarqué l'agent manquant, mais à ce moment-là, c'était de l'histoire ancienne. F a continué à coder et l'entreprise n'a jamais manqué un battement.

Leçon à retenir : Avec des droits d'administrateur complets et un peu de curiosité, même les meilleurs contrôles de points de terminaison peuvent disparaître dans l'éther.

L'histoire de E : Le désarmement silencieux d'un agent de « l'expérience utilisateur »

E a pris un poste de VP de l'ingénierie dans une autre entreprise et a reçu une machine Windows accompagnée d'un ensemble d'outils de sécurité et de productivité. Parmi eux se trouvait un agent de « surveillance de l'expérience utilisateur », supposément là pour optimiser le flux de travail. Dans la pratique, cela ressemblait davantage à une caméra de surveillance d'entreprise, suivant chaque frappe et chaque site web visité.

En tant qu'exécutif, E avait également des privilèges d'administrateur—et un sens aigu des frontières. Au lieu de tolérer l'espionnage silencieux, E a exploré les fichiers de configuration de l'agent et a silencieusement brisé ses fonctionnalités de collecte de données. Pas de hacks flashy, pas de cloches d'alarme, juste quelques réglages subtils qui l'ont rendu inerte. L'agent est resté installé mais pratiquement inoffensif.

Du point de vue de l'informatique, tout semblait normal. L'agent était là, présumément en train de faire son travail. Du point de vue de E, le travail se poursuivait sans le sentiment inconfortable d'un chaperon planant en arrière-plan.

Leçon à retenir : Avec un léger coup de pouce à un seul fichier de configuration, la surveillance intrusive peut être transformée en papier peint numérique inoffensif.

L'histoire de A : Déjouer UEM avec un leurre VM

A a rejoint en tant que CTO dans une autre entreprise, héritant d'un ordinateur portable verrouillé par un système de gestion unifiée des points de terminaison (UEM). Au lieu de se battre dans une bataille prolongée pour des autorisations, A a pris une approche radicalement simple—effacer la machine et feindre l'innocence.

« Ça a planté, » a déclaré A à l'informatique, qui s'est empressé de réinscrire l'appareil. Pour leur faire plaisir, A a permis à l'UEM de s'installer sur une machine virtuelle (VM) fonctionnant à l'intérieur de l'ordinateur portable hôte. L'équipe informatique a poussé un soupir de soulagement : contrôle restauré ! Ils ne savaient pas que l'environnement hôte réel demeurait joyeusement à l'abri de leurs ingérences. A a continué à travailler en dehors de la bulle UEM, tandis que le personnel informatique gérait un bac à sable glorifié.

Leçon à retenir : Juste parce que l'informatique voit une « machine gérée » ne signifie pas que c'est la vraie. Une machine virtuelle peut servir de cheval de Troie, donnant à l'informatique l'illusion de contrôle pendant que l'utilisateur maintient le système hôte sous le radar.

Un tirage au sort silencieux dans chaque entreprise technologique

Ces histoires ne parlent pas de vilains. Elles révèlent une tension fondamentale qui surgit lorsque des contrôles de sécurité bien intentionnés entrent en collision avec les exigences pratiques du développement logiciel. Les ingénieurs, par nature, sont des solveurs de problèmes. Les politiques restrictives ressemblent à des obstacles, et les obstacles sont faits pour être surmontés.

Le problème plus profond ? Des incitations mal alignées. L'informatique veut la sécurité et la standardisation. Les développeurs veulent la liberté et la rapidité. Les deux œuvrent pour le succès, mais leurs méthodes sont en désaccord. Sans dialogue ouvert et cadres équilibrés, les deux parties finissent dans une course silencieuse aux armements—chaque nouveau verrouillage étant accueilli par un contournement ingénieux.

Trouver un meilleur chemin à suivre

Il est temps de briser ce cycle. Au lieu de considérer la sécurité des points de terminaison comme une cage en fer, les organisations peuvent concevoir des politiques qui respectent le besoin de flexibilité des développeurs. Des cadres basés sur la confiance, une communication transparente et des modèles de sécurité coopératifs peuvent réduire l'attrait des hacks clandestins. Lorsque tout le monde travaille ensemble, la sécurité n'a plus à signifier suspicion. Au lieu de cela, les équipes peuvent se concentrer sur la construction de systèmes sécurisés et résilients qui encouragent—plutôt que restreindre—l'innovation.

Une nouvelle vision : décentralisée, intégrée et axée sur le développeur

Chez EDAMAME, nous voyons un avenir où la sécurité est intégrée au flux de travail quotidien, et non imposée. En décentralisant le contrôle et en adoptant des pratiques du monde réel, nous habilitons les équipes DevSecOps et les développeurs à partager la gestion des risques. Cette approche garantit que la créativité et la rapidité s'épanouissent, plutôt que d'être canalisées dans des contournements obscurs.

De contrôle centralisé à propriété distribuée

Au lieu d'un seul gardien, EDAMAME soutient un modèle où les responsabilités en matière de sécurité sont partagées entre DevSecOps et développeurs. Cette approche équilibrée mène à des réponses plus rapides et à un engagement plus significatif. Les leaders technologiques conservent une visibilité stratégique sans étouffer l'ingéniosité dont les équipes de développement prospèrent. Lorsque chacun a un intérêt dans la sécurité, les développeurs n'ont plus besoin de naviguer dans des tunnels cachés juste pour accomplir leur travail.

Préserver la productivité grâce à la confiance et à l'autonomie

Personne ne veut perdre du temps dans une partie sans fin de chat et de souris. EDAMAME s'intègre parfaitement dans les flux de travail existants, supprimant le besoin de marchandages pour des droits d'administrateur ou d'ajustements secrets du système. Les développeurs disposent de voies légitimes et sécurisées pour atteindre leurs objectifs—aucune discrétion requise. Alors que la confiance remplace la suspicion, la productivité s'envole.

Au-delà de la conformité : une culture de sécurité vivante et évolutive

Un simple contrôle de cases ne suffira pas. EDAMAME s'adapte continuellement, utilisant des vérifications de posture, des perspectives basées sur l'IA et une analyse de réseau intelligente. La sécurité évolue aux côtés des équipes et des menaces, de sorte que la protection ne devienne jamais un fardeau statique. Au lieu de cela, c'est un partenariat dynamique qui équilibre vigilance et progrès.

Construire la confiance grâce à la transparence, pas par le contrôle

Dans une économie mondiale, une supervision lourde engendre la méfiance. L'architecture axée sur le reporting d'EDAMAME garantit la visibilité sans contrôle à distance invasif. En considérant les fournisseurs, les contractuels et les collaborateurs externes comme des partenaires plutôt que comme des menaces potentielles, EDAMAME favorise la bonne volonté et la coopération tout au long de la chaîne d'approvisionnement.

Intégration transparente, alignement de confiance zéro

En adopting des principes de confiance zéro et en reliant les signaux de posture des points de terminaison aux fournisseurs d'identité, aux dépôts de code et aux dispositifs de réseau, EDAMAME permet une collaboration sécurisée sans friction. Les développeurs n'ont plus besoin de conteneurs ou de VM pour contourner les restrictions, car la sécurité est intégrée de manière réfléchie à chaque couche de leur environnement.

Promouvoir des futurs centrés sur les développeurs et open-source

Les développeurs façonnent le monde numérique de demain. EDAMAME les positionne comme des défenseurs en première ligne, pas comme des acteurs suspects à maintenir sous contrôle. Des contrôles de sécurité intégrés—qu'ils soient sur des stations de travail locales ou dans des pipelines CI/CD—garantissent que l'innovation circule naturellement sans détours cachés ou détournements administratifs. C'est un modèle qui respecte l'art du développement autant que la science de la sécurité.

Un avenir où la sécurité alimente l'innovation

Les histoires qui ont suscité cette conversation mettent en lumière un système défaillant—celui qui force les esprits créatifs à opérer dans l'ombre. EDAMAME offre un chemin plus lumineux. En adoptant la sécurité décentralisée, des modèles basés sur la confiance et des solutions intégrées, les organisations peuvent s'éloigner de cette chasse sans fin et embrasser une ère de véritable collaboration.

À mesure que le cycle de vie du développement logiciel évolue, la sécurité cesse de paraître comme une cage et commence à agir comme un catalyseur. Dans ce nouveau monde, les développeurs innovent librement et en toute sécurité, les dirigeants bénéficient d'une vue stratégique sans recourir à des tactiques de contrôle excessives, et l'ensemble de l'entreprise prospère dans un environnement où chaque partie prenante est un gardien coopératif et habilité de l'écosystème numérique.

Frank Lyonnet

Partagez ce post